Contraseñas seguras: Pasos para no comprometer la información y evitar ataques digitales

Los riesgos detrás de las filtraciones o el robo de contraseñas siguen estando latentes en un mundo en el que la información juega un papel cada vez más importante.

Los riesgos detrás de las filtraciones o el robo de contraseñas siguen estando latentes en un mundo en el que la información juega un papel cada vez más importante.

La información en el internet sigue siendo cada vez mayor, pues con las redes sociales, las aplicaciones y las plataformas que se tienen a la mano, los datos llegan cada vez más rápido a las manos de los delincuentes digitales.

En los últimos años, se ha dado a conocer mucho el término de la ciberseguridad, que básicamente se trata de cuidar la información de nuestros dispositivos en cuanto a las cuentas bancarias, redes sociales, archivos o información laboral. La seguridad de los datos y sistemas empresariales se ven amenazados por las contraseñas comprometidas, las cuales han sido expuestas, robadas o a las que han accedido personas no autorizadas.

A pesar de los esfuerzos por adoptar nuevos métodos de autenticación y aspirar a un futuro "sin contraseñas", como se planea, hasta la fecha estas siguen siendo el método de autenticación y, desafortunadamente, un objetivo atractivo para los actores de amenazas. La seguridad de los datos es prioridad, así como es crucial entender los riesgos y cómo prevenirlos.

Desde el phishing, el malware o el hackeo de cuentas hasta la peligrosa práctica de compartir contraseñas, los hackers emplean diversas tácticas para comprometer contraseñas, desencadenando violaciones de datos. Este proceso suele seguir tres pasos:

- Explotación del perímetro: Intentos iniciales de acceso utilizando contraseñas robadas, ataques de fuerza bruta o ingeniería social.

- Hacking y escalada de privilegios: Una vez dentro, los atacantes buscan hackear sistemas adicionales o escalar privilegios, a menudo aprovechando credenciales comprometidas.

- Movimiento lateral y exfiltración: Se desplazan lateralmente para acceder a datos sensibles o activos críticos, que luego se utilizan para diversos fines maliciosos.

“Mantener el equilibrio entre seguridad y facilidad de uso es un reto permanente que toda organización debe esforzarse por superar. Por ejemplo, la aplicación de políticas de contraseñas demasiado estrictas, que introducen obstáculos para los usuarios finales, puede provocar la resistencia de estos o un aumento de las solicitudes de asistencia”, destacó Kelly Quintero, gerente regional de Canales para México, Centroamérica y el Caribe en BeyondTrust.

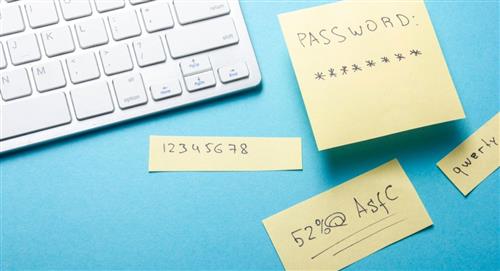

Algunas de las mejores prácticas de seguridad para evitar que las contraseñas se vean comprometidas incluyen utilizar contraseñas seguras y únicas, crear contraseñas complejas, evitar el uso de información fácil de adivinar, utilizar la autenticación multifactor, utilizar un gestor o gestores de contraseñas para proteger todas las claves de los empleados.

Además, las credenciales privilegiadas, las más importantes que hay que proteger, requieren protecciones especiales: deben rotarse y cambiarse con frecuencia (después de cada uso en el caso de credenciales muy sensibles). Su uso también requiere una fuerte supervisión, lo que implica la implementación de capacidades de supervisión y gestión de sesiones privilegiadas.